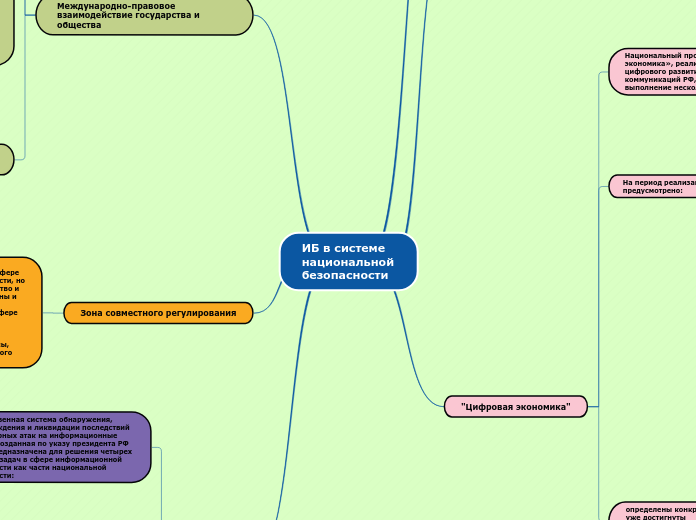

ИБ в системе национальной безопасности

Type in your name

ГосСОПКА

Your college or junior college degree is important when applying for a job. Nevertheless, additional training and other kinds of education can help. Enlist all the types of training you did.

List all your related courses, seminars, conferences and trainings.

continuing education course inon-site training at my previous job invocational education course inspecial training seminar incertification inOther

Для борьбы с компьютерными атаками все они должны иметь следующие программные и аппаратные средства:

List all your related courses, seminars, conferences and trainings.

continuing education course inon-site training at my previous job invocational education course inspecial training seminar incertification in

криптографической защиты каналов связи, в данном случае дополнительной разработки средств шифрования именно для ГосСОПКИ не потребовалось.

обмена информацией;

расшифровки;

ликвидации последствий. Здесь реализуется совместная работа участников системы над ликвидацией последствий компьютерных атак, реализуемая в виде Incident Response Platform;

предупреждения. Механизм предупреждения, инвентаризации и мониторинга реализуется программными средствами класса Vulnerability Scanner или сканерами защищенности. В большинстве компаний с КИИ такие средства уже внедрены согласно рекомендациям ФСТЭК РФ;

обнаружения. Средства выявляют не инциденты, а именно значимые события информационной безопасности, чаще всего они реализуются по модели SIEM;

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы, созданная по указу президента РФ № 620, предназначена для решения четырех основных задач в сфере информационной безопасности как части национальной безопасности:

расследование инцидентов информационной безопасности.

контроль и мониторинг уровня защищенности инфраструктуры от цифровых атак;

взаимодействие между собой и с государством компаний, которым принадлежат значимые информационные ресурсы, особенно обслуживающие критические объекты инфраструктуры, для выявления, предупреждения и ликвидации последствий цифровых атак;

прогнозирование рисков атак в информационном пространстве;

Зона совместного регулирования

Personal skills

Skills can be truly valuable when it comes to convincing a potential employer. Along with work experience and education, your skills will help the employer get a better understanding of your interests and values.

Государство уполномочено принимать нормативные акты и рекомендации в сфере обеспечения компьютерной безопасности, но они непосредственно влияют на общество и бизнес, вынуждая корректировать планы и бюджеты. Современная концепция взаимодействия власти и общества в сфере информационной безопасности предполагает, что практически все нормативные акты, существенно затрагивающие общественные интересы, должны пройти стадию предварительного общественного обсуждения.

Specify any other skills which you believe qualify you for the position you are applying.

Международно-правовое взаимодействие государства и общества

Great opportunity to showcase your personality to potential employers.

What activities (outside of work) do you enjoy most?

joggingsoccerreadingswimmingflying kitesyogaikebanafootballtennisgolfgardeningOther

бизнес уже несколько лет выступает с инициативами усилить совместное регулирование борьбы с кибероружием:

два документа предложила в этом же году Глобальная комиссия по киберстабильности (GCCS), они касаются защиты «публичного ядра» Интернета и обеспечения безопасности инфраструктуры, используемой для проведения выборов и референдумов.

Хартия доверия Siemens (Charter of Trust), также 2018 год. Компания сформулировала основные принципы организации совместной политики кибербезопасности;

Соглашение о кибербезопасности (предложено Cybersecurity Tech Accord в 2018 году);

Microsoft в 2014 году предложил Цифровую Женевскую конвенцию, включающую шесть основных принципов международной кибербезопасности, применимых в мирное время. Компания потребовала от государств ограничить гонку кибервооружений;

Риск киберинцидентов, инспирируемых международными террористическими группировками и опасных для общества и бизнеса, привел к возникновению компьютерных групп реагирования на чрезвычайные ситуации и команд компьютерной безопасности по реагированию на инциденты (CERTs / CSIRTs). Глобальный форум по управлению Интернетом в 2017 году показал, что корпоративные CERTs из различных стран активно идут на сотрудничество друг с другом, выстраивая собственную трансграничную систему взаимодействия и ассистируя борьбе государств с глобальными компьютерными угрозами. В России участником глобального тренда стал RU-CERT – российский центр реагирования на компьютерные инциденты.

Государство не может действовать в одиночку, ему нужно стабильное взаимодействие с институтами гражданского общества и бизнесом, это позволяет достичь синергии в создании информационной безопасности в системе национальной безопасности РФ. Крупнейшие производители компьютерных технологий понимают, что в современном мире силовой инструментарий государства зачастую стоит на службе у крупных корпораций, и кибероружие иностранных государств во многом будет задействовано против российского бизнеса.

"Цифровая экономика"

Work experience

This is one of the most important sections in your curriculum vitae. Make sure you specify all your previous work experience, part-time jobs, vacation jobs, voluntary work, and unpaid work experience that are relevant for the position you are applying for.

определены конкретные действия, которые уже достигнуты

и должны быть реализованы в рамках нацпроекта

6. Информационная безопасность призвана решать задачи обеспечения правопорядка. Разработан и внедряется комплекс решений по внедрению отечественных информационных технологий при реализации программы «Умный город».

5. Сети общего пользования могут стать объектами направленных атак. Разработана и внедряется система мониторинга состояния сетей общего пользования. Изменены требования к проектированию сетей связи общего пользования с учетом действующей модели угроз. Новые общие и частные сети могут создаваться только при условии их соответствия разработанным параметрам.

4. От устойчивости сетей связи зависит качество управления и взаимодействия государственных органов. Были законодательно закреплены требования к устойчивости и безопасности сетей связи и оборудования как для ГИС, так и для компаний различных организационно-правовых форм.

3. Обеспечение информационной безопасности требует преимущественной маршрутизации трафика в пределах границ Российской Федерации. Разработаны концепция и основные нормативные акты в направлении создания суверенного Рунета, началось их внедрение. Правовой статус российского сегмента Интернета законодательно закреплен.

2. Нападения иностранных хакеров на сети электрообеспечения страны признаны одной из основных угроз национальной и экономической безопасности. Были проанализированы угрозы, составлена их модель и внесены предложения по изменению отраслевых стандартов и нормативно-правовых актов с целью создания единой устойчивой системы защиты объектов электросистемы, принадлежащих различным собственникам, что усложняет задачу создания единого пространства регулирования системы защиты от сетевых атак.

1. Предполагается, что безопасность информационного пространства и сети Интернета недостаточно отрегулирована на уровне международного права, отсутствуют документы, которые позволяют устранить перевес сил в пользу отдельных государств. В рамках решения этой задачи в международные организации (ООН) внесены проекты соглашений и конвенций, направленных на реализацию принципа паритетности в сфере информационных технологий, равного участия государств в управлении Интернетом. Так, Россия стала инициатором первой резолюции Генеральной Ассамблеи ООН о «Достижениях в области информатизации и телекоммуникаций в контексте международной безопасности в 1998 году» и намерена продолжить движение в этом направлении.

На период реализации программы предусмотрено:

снизить долю иностранного программного обеспечения, покупаемого или арендуемого государственными организациями, до 10 % в структуре общей цены закупок.

обеспечить использование не менее чем 97 % населения средств защиты информации;

добиться маршрутизации на территории России не менее 90 % сетевого трафика (концепция суверенного Рунета);

предоставить поддержку 100 экспортно-ориентированным компаниям, что должно обеспечить устойчивое присутствие национальных информационных технологий на международной арене;

Национальный проект «Цифровая экономика», реализуемый Министерством цифрового развития, связи и массовых коммуникаций РФ, предусматривает выполнение нескольких подпрограмм:

Specify your work experience

Start with the most recent period.

Example: Jul 2013 - Jun 2016.

Государственное управление

технологии

What were/are your responsibilities in this position?

research informationdevelop curriculum for an academic unitdistribute incoming and prepare outgoing mailgreet customersinvestigate discrepancies in files and reconcile differencesOther

безопасность

What industry does the company or institution belong to?

advertisingtourismagriculturecomputer hardware manufacturerspetroleumOther

кадры

Name of the company or institution where you last worked or where you are currently working.

GoogleProcter & GambleTescoWal - MartToyotaIBMKPMGMcDonald'sOther

Доктрина ИБ

Educational background

Present your educational background in order to highlight your ability to learn and apply information, and achieve a variety of tasks and goals.

Угрозы, прямо названные

в документе

Specify the study period

Start with the most recent at the top.

Example: Sep 2009 - Jun 2013.

недостаточный уровень развития собственного научного и кадрового потенциал

Type in the name of the professional who refers you.

возрастание масштабов кибератак на объекты инфраструктуры, финансовую сферу, бизнес и граждан

Specific courses you attended

List specific courses that you find relevant for the requirements of the position you are applying for.

Art, Design and Public DomainDevelopmental PsychologyAnalytic TrigonometryElementary SpanishCreative WritingOther

усиление информационно-психологического воздействия на население, использование информационных технологий для изменения менталитета и поведения граждан;

What was the degree or certificate you received at graduation?

Master of Arts/ Science inBachelor of Arts/ Science inLicensed Practical NurseDoctor of PhilosophyOther

рост научного и технического потенциала ряда

государств, стремящихся закрепить свой

приоритет на международной арене и использующих для этого информационные ресурсы. Используются такие методы, как прямое цифровое вторжение в инфраструктуру жизнеобеспечения и применение ресурсов научно-технической разведки;

Name of the educational institution

Type in the name of the educational institution you have attended.

Harvard UniversityUniversity of OxfordPrinceton High SchoolNotre-Dame International High SchoolLa Escuela Preparatoria de BarcelonaOther

Деятельность государства в области ИБ

Contact information

Any CV or résumé needs to contain your contact information. This way, recruiters can get in touch with you.

организация взаимодействия государства и общества

Type in your current address.

регулирование на уровне исполнительной власти

E-mail is the preferred form of communication in today's work environment.

Type in your e-mail address so that the recruiter can easily contact you.

реализация национальных проектов

Type in your mobile phone number.

нормативно-правовое регулирование на законодательном и подзаконном уровнях

Type in your personal phone number.