a Yossed Alfred Lemus Garrido 4 éve

496

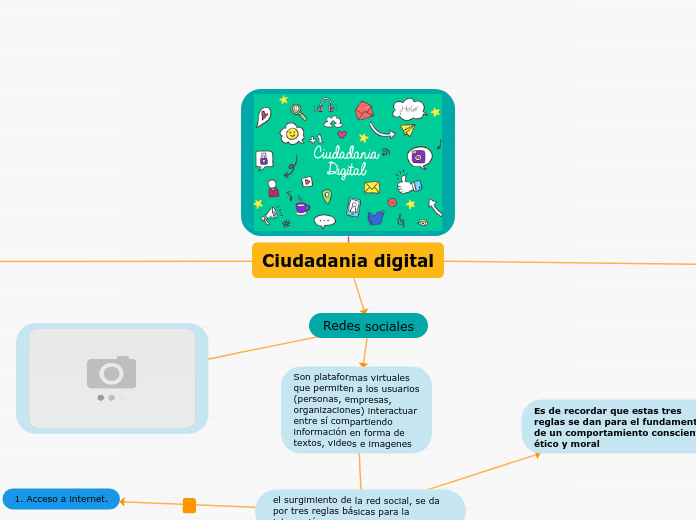

Ciudadania digital, grupo 3, NRC; 20501

El internet ha evolucionado significativamente, transformándose en una herramienta esencial no solo para la comunicación personal, sino también para la organización de movimientos sociales y eventos.