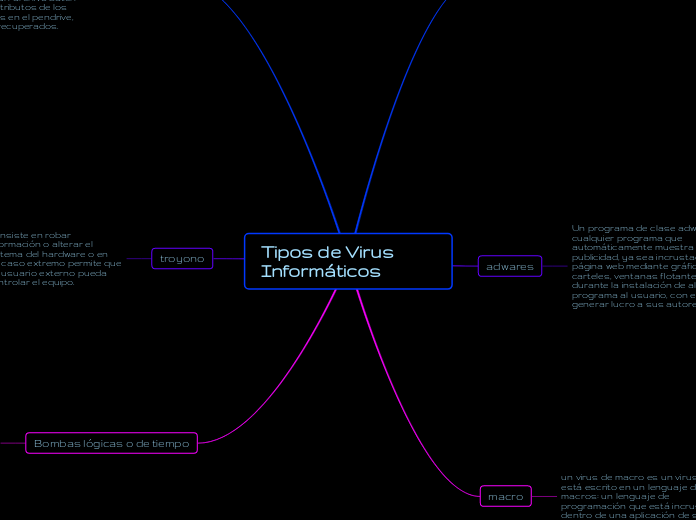

Tipos de Virus Informáticos

Escriba el nombre de su futuro sitio web.

Bombas lógicas o de tiempo

Un mapa del sitio es un archivo en el que se ofrece información sobre las páginas y los archivos de su sitio web, así como sobre las relaciones entre ellos. Google los utiliza para rastrear su sitio.

Organice su mapa del sitio desde el principio para tener una estructura más clara.

definion

Son programas que se activan al producirse un acontecimiento determinado. La condición suele ser una fecha (bombas de tiempo), una combinación de teclas, o ciertas condiciones técnicas (bombas lógicas). Si no se produce la condición permanece oculto al usuario.

permanece inerte durante un tiempo determinado. Como las bombas con temporizador, las bombas lógicas no están pensadas para que se activen directamente. Ese es el motivo por el que las personas que atacan desde el interior de un sistema las emplean a menudo, ya que les permite cubrir sus huellas. Las bombas lógicas son sutiles y pueden pasar años sin ser detectadas.

Su carga útil se desconoce hasta el momento en que se activan. La carga útil es el componente de malware que realiza la actividad maliciosa; básicamente, el tipo de daño que el malware inflige. Puede ser cualquier cosa, desde el envío de correos electrónicos de spam desde el sistema infectado hasta el robo de datos de gran valor.

La activación es una condición determinada. El detonador de la bomba lógica es la condición que debe cumplirse. Esta es la característica que permite que el código de las bombas permanezca mucho tiempo indetectado.

*Consumo excesivo de los recursos del sistema.

*Rápida destrucción del mayor número de ficheros posibles.

*Destrucción disimulada de un fichero de vez en cuando para permanecer invisible el mayor tiempo posible.

*Ataque a la seguridad del sistema (implementación de derechos de acceso y envío del fichero de contraseña a una dirección de Internet, etc.)

*Uso de la máquina para terrorismo.

troyono

Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo.

Los troyanos se empaquetan y entregan dentro de software legítimo (de ahí su nombre), y suelen diseñarse para espiar a las víctimas o robar datos.

Los exploits, Los trojan-dropper, Los rootkitTroyanos de ransomware

Recycler

Todos los sitios necesitan una Página de Inicio.

Sirve como primera impresión para los usuarios que visitan su sitio.

Debe contener la información más relevante de su sitio web.

Consiste en crear un acceso directo de un programa y eliminar su aplicación original, además al infectar un pendrive convierte a toda la información en acceso directo y oculta el original de modo que los archivos no puedan ser vistos, pero con la creación de un archivo batch que modifique los atributos de los archivos contenidos en el pendrive, estos podrían ser recuperados.

La navegación se refiere a las diferentes maneras en que los usuarios pueden buscar contenido en su sitio.

¿Cómo se llama un botón de la página de inicio que guía al usuario hacia el contenido?

¿Cuál será el nombre de la Subpágina de su sitio web en la que debe entrar el usuario?

El virus Recycler es un troyano, por lo cual es muy peligroso. Este virus accede a los USB replicándose de esta forma. Una vez que ha accedido a nuestro ordenador el virus seguirá replicándose en todos los USB conectados.

macro

un virus de macro es un virus que está escrito en un lenguaje de macros: un lenguaje de programación que está incrustado dentro de una aplicación de software

*El virus Concept. El virus Concept, aparecido en 1995, fue el primero de amplia difusión para Microsoft Word. ...

*El virus Melissa. El virus Melissa también se distribuía por medio de adjuntos de correo electrónico. ...

*El primer virus de macro conocido para Mac.

Infectar otros archivos.

Realizar cambios no deseados en los archivos, como eliminar o cambiar contenido y añadir imágenes.

Crear nuevos archivos.

Dañar archivos y otros datos.

Enviar archivos y mensajes de correo electrónico a otras personas (de este modo se propagan de una víctima a otra)

adwares

Un programa de clase adware es cualquier programa que automáticamente muestra u ofrece publicidad, ya sea incrustada en una página web mediante gráficos, carteles, ventanas flotantes, o durante la instalación de algún programa al usuario, con el fin de generar lucro a sus autores

caracteristicas

A pesar de que los anuncios publicitarios emergentes (pop-up) pueden resultar sumamente molestos, son calificados como una opción válida para aquellos usuarios que no desean pagar por el uso de la aplicación.

No obstante, puede ser instalado mediante herramientas de hackeo informático. Esta modalidad se vale de las deficiencias en la configuración del navegador, mientras estás en la web.

También, puede deber su origen a que fue instalado a través de otro programa configurado por algún usuario. De todas formas, el usuario es informado al momento en que el programa es instalado.

tipos

Adware completo o parcial. ...

Adware oculto o visible. ...

Adware ético o malware (software malintencionado).

Gusano

Tiene la propiedad de duplicarse a sí mismo.

tipos

*Gusano de Internet, que se propaga por las páginas de internet y los ordenadores.

*Gusano email, el cual infecta con sus archivos maliciosos a través del correo electrónico.

*Los de mensajería, que se propaga a través de mensajería instantánea.

*Los de multimedia, los cuales se aprovechan del intercambio de archivos del tipo multimedia.

caracteristica

Aparecen anuncios en lugares en los que no deberían.

La página de inicio de su navegador ha cambiado misteriosamente sin su permiso.

Algunos de los sitios web que visita con frecuencia no se muestran correctamente.

Los enlaces le redirigen a sitios web diferentes de los que deberían.