si è pensato di cifrare il messaggio DUE volte

cifri con chiave privata del mittente

cifrato con chiave pubblica del destinatario

HTTPS HANDSHAKE PROCESS

utente e server

avere una chiave in comune con cui mandare informazioni nella specifica sessione

viene mandata dal SERVER criptata con la chiave pubblica del server

l' UTENTE possa confermare l' autenticità del messaggio

garantisce l' autenticità del messaggio SOLO all' UTENTE e non al SERVER

Firma digitale

imprinta digitale CRITTOGRAFATA

funzione ONE-WAY-HASH

controllare AL DESTINATARIO se il MITTENTE è l'utente corretto

simmetrica

uso di una chiave in comune che deve essere posseduta da entrambi i comunicanti

scambio fisico della chiave

usa metodiche della crittografia per sostituzione e di quella a trasposizione

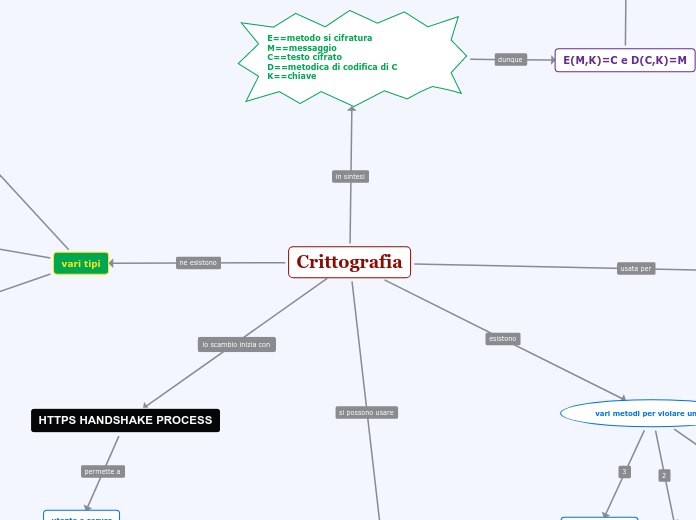

Crittografia

Metodi per difendersi

Firewall

Backup

Server proxy

E==metodo si cifratura M==messaggio C==testo cifrato D==metodica di codifica di C K==chiave

E(M,K)=C e D(C,K)=M

l' idea principale della crittografia

vari tipi

crittografia a trasposizione

le posizioni delle lettere del testo in chiaro vengono cambiate secondo uno schema preciso {anagrammi}

Scitala lacedemonica 400 a.C.

crittografia a sostituzione

si sostituisce una lettera in base alla sua posizione nell'alfabeto aggiungendo alla posizione un valore costante

Codice di Cesare

crittografia a chiave, divisa in

asimmetrica

KPR la chiave privata KPU la chiave pubblica

E(M,KPR)=C e D(C,KPU)=M

E(M,KPU)=C e D(C,KPR)=M

se il mittente invia un messaggio cifrato con la sua chiave privata, il destinatario può così decifrare il messaggio con la chiave pubblica del mittente

il messaggio non rimane più segreto

GARANTISCE

non ripudio del mittente

autenticazione al destinatario

Ciascun utente ha di due chiavi

chiave pubblica nota a tutto il mondo.

chiave privata nota solo all’ utente in questione

vari metodi per violare un pc

Cavallo di Troia

Worm

Malware

Virus

non hanno bisogno di un programma che li ospiti

sicurezza in internet

violazioni

agenti

passivo

viola solo la riservatezza del sistema

attivo

viola tutti gli aspetti relativi alla sicurezza

umani / non umani

i non umani sono eventi (naturali)

-terremoti -blackout dei server

le informazioni devono essere garantite contro possibili violazioni degli aspetti relativi alla sicurezza

deve garantire

Affidabilità

unicamente hardware

Integrità

Autenticazione

Non ripudio

Segretezza