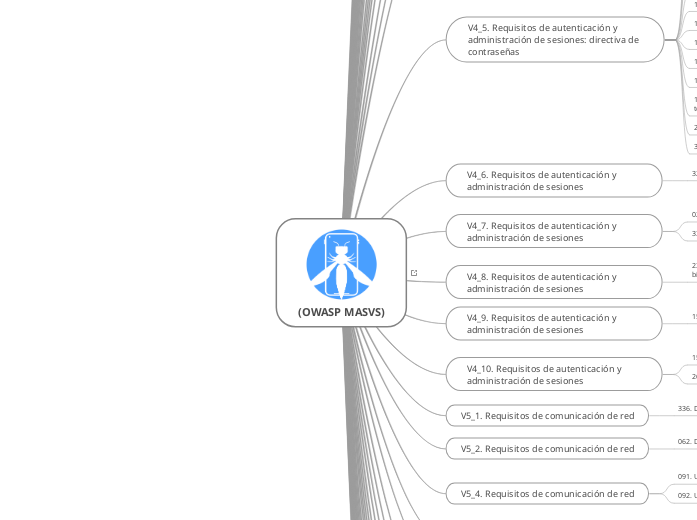

(OWASP MASVS)

V1_2. Requisitos de arquitectura, diseño y modelado de amenazas

320. Evite la aplicación del control del lado del cliente

V1_3. Requisitos de arquitectura, diseño y modelado de amenazas

062. Definir configuraciones estándar

V1_8. Requisitos de arquitectura, diseño y modelado de amenazas

147. Utilizar mecanismos preexistentes

224. Utilizar mecanismos criptográficos seguros

V1_10. Requisitos de arquitectura, diseño y modelado de amenazas

062. Definir configuraciones estándar

266. Deshabilite las funcionalidades inseguras

V1_12. Requisitos de arquitectura, diseño y modelado de amenazas

331. Garantizar el cumplimiento legal

V2_1. Requisitos de verificación de seguridad

143. Credenciales de acceso únicas

229. Solicitar credenciales de acceso

V2_2. Requisitos de verificación de seguridad

375. Elimine los datos confidenciales de las aplicaciones del lado del cliente

V2_3. Requisitos de verificación de seguridad

083. Evite registrar datos confidenciales

V2_4. Requisitos de verificación de seguridad

315. Proporcionar información sobre los datos procesados

V2_5. Requisitos de verificación de seguridad

117. No interprete el código HTML

V2_7. Requisitos de verificación de seguridad

235. Definir la interfaz de credenciales

V2_10. Requisitos de verificación de seguridad

360. Eliminar la información confidencial innecesaria

V2_11. Requisitos de verificación de seguridad

205. Configurar PIN

V2_13. Requisitos de verificación de seguridad

329. Mantenga el almacenamiento del lado del cliente sin datos confidenciales

V2_14. Requisitos de verificación de seguridad

185. Cifrar información confidencial

V2_15. Requisitos de verificación de seguridad

210. Eliminar información de dispositivos móviles

V3_1. Requisitos de criptografía

148. Establecer el tamaño mínimo del cifrado asimétrico

149. Establecer el tamaño mínimo del cifrado simétrico

V3_4. Requisitos de criptografía

224. Utilizar mecanismos criptográficos seguros

V3_5. Requisitos de criptografía

351. Asigne claves únicas a cada dispositivo

V3_6. Requisitos de criptografía

223. Distribución uniforme en números aleatorios

V4_1. Requisitos de autenticación y administración de sesiones

229. Solicitar credenciales de acceso

264. Solicitar autenticación

V4_2. Requisitos de autenticación y administración de sesiones

024. Transferencia de información mediante objetos de sesión

030. Evitar la reutilización de objetos

V4_3. Requisitos de autenticación y administración de sesiones

357. Usar tokens de sesión sin estado

V4_4. Requisitos de autenticación y administración de sesiones

023. Finalizar sesiones de usuario inactivas

V4_5. Requisitos de autenticación y administración de sesiones: directiva de contraseñas

127. Almacenar contraseñas con hash

129. Validar contraseñas anteriores

130. Limite la vida útil de la contraseña

131. Denegar múltiples intentos de cambio de contraseña

133. Contraseñas con al menos 20 caracteres

134. Almacene las contraseñas con sal

135. Contraseñas con sal aleatoria

136. Forzar el cambio temporal de contraseña

137. Cambiar contraseñas temporales de terceros

138. Definir la vida útil de las contraseñas temporales

209. Administrar contraseñas en caché

332. Evitar el uso de contraseñas violadas

V4_6. Requisitos de autenticación y administración de sesiones

327. Establecer un límite de velocidad

V4_7. Requisitos de autenticación y administración de sesiones

023. Finalizar sesiones de usuario inactivas

335. Definir la vida útil del token fuera de banda

V4_8. Requisitos de autenticación y administración de sesiones

231. Implementar un componente de verificación biométrica

V4_9. Requisitos de autenticación y administración de sesiones

153. Transacciones fuera de banda

V4_10. Requisitos de autenticación y administración de sesiones

153. Transacciones fuera de banda

264. Solicitar autenticación

V5_1. Requisitos de comunicación de red

336. Deshabilite las versiones de TLS inseguras

V5_2. Requisitos de comunicación de red

062. Definir configuraciones estándar

V5_4. Requisitos de comunicación de red

091. Usar certificados firmados internamente

092. Usar certificados firmados externamente

V5_5. Requisitos de comunicación de red

153. Transacciones fuera de banda

181. Transmitir datos utilizando protocolos seguros

V6_1. Requisitos de interacción de la plataforma

186. Utilizar el principio del mínimo privilegio

V6_2. Requisitos de interacción de la plataforma

032. Evite las fugas de ID de sesión

173. Deseche las entradas inseguras

V6_3. Requisitos de interacción de la plataforma

349. Incluir encabezados de seguridad HTTP

V6_5. Requisitos de interacción de la plataforma

266. Deshabilite las funcionalidades inseguras

V6_7. Requisitos de interacción de la plataforma

266. Deshabilite las funcionalidades inseguras

V6_8. Requisitos de interacción de la plataforma

321. Evite la deserialización de datos que no sean de confianza

V6_10. Requisitos de interacción de la plataforma

031. Descartar datos de sesión de usuario

V7_1. Requisitos de calidad del código y configuración de compilación

090. Utilizar certificados válidos

V7_2. Requisitos de calidad del código y configuración de compilación

078. Deshabilitar eventos de depuración

V7_5. Requisitos de calidad del código y configuración de compilación

262. Verificar componentes de terceros

V7_6. Requisitos de calidad del código y configuración de compilación

161. Definir opciones predeterminadas seguras

266. Deshabilite las funcionalidades inseguras

359. Evite el uso de excepciones genéricas

V7_7. Requisitos de calidad del código y configuración de compilación

341. Utilizar el principio de denegación por defecto

V7_8. Requisitos de calidad del código y configuración de compilación

158. Utiliza un lenguaje de programación seguro

164. Utilizar estructuras optimizadas

V7_9. Requisitos de calidad del código y configuración de compilación

161. Definir opciones predeterminadas seguras

266. Deshabilite las funcionalidades inseguras

V8_1. Requisitos de resiliencia - Impedir el análisis dinámico y la manipulación

327. Establecer un límite de velocidad

V8_2. Requisitos de resiliencia - Impedir el análisis dinámico y la manipulación

078. Deshabilitar eventos de depuración

V8_5. Requisitos de resiliencia - Impedir el análisis dinámico y la manipulación

062. Definir configuraciones estándar

266. Deshabilite las funcionalidades inseguras

273. Definir una suite de seguridad fija

V8_6. Requisitos de resiliencia - Impedir el análisis dinámico y la manipulación

350. Habilitar mecanismos de protección de memoria

V8_7. Requisitos de resiliencia - Impedir el análisis dinámico y la manipulación

350. Habilitar mecanismos de protección de memoria

352. Habilitar la ejecución de confianza

V8_9. Requisitos de resiliencia - Impedir el análisis dinámico y la manipulación

159. Ofuscar código

V8_10. Requisitos de resiliencia: enlace de dispositivos

122. Validar la propiedad de la credencial

178. Utilizar firmas digitales

185. Cifrar información confidencial

320. Evite la aplicación del control del lado del cliente

V8_11. Requisitos de resiliencia - Impedir la comprensión

026. Cifrar la información de la sesión del lado del cliente

329. Mantenga el almacenamiento del lado del cliente sin datos confidenciales

375. Elimine los datos confidenciales de las aplicaciones del lado del cliente

V8_12. Requisitos de resiliencia - Impedir la comprensión

184. Ofuscar los datos de la aplicación

1_2_2. Los controles de seguridad de red se configuran y mantienen

266. Deshabilite las funcionalidades inseguras

1_2_5. Los controles de seguridad de red se configuran y mantienen

255. Permitir el acceso solo a los puertos necesarios

1_2_6. Los controles de seguridad de red se configuran y mantienen

266. Deshabilite las funcionalidades inseguras

1_3_1. El tráfico entrante al entorno de datos del titular de la tarjeta está restringido

259. Segmentar la red de la organización

1_3_2. El tráfico saliente al entorno de datos del titular de la tarjeta está restringido

259. Segmentar la red de la organización

1_4_2. Restringir el tráfico entrante de redes que no son de confianza

255. Permitir el acceso solo a los puertos necesarios

1_4_3. Implementar medidas contra la suplantación de identidad

096. Establecer los privilegios requeridos por el usuario

173. Deseche las entradas inseguras

176. Restringir objetos del sistema

265. Restringir el acceso a los procesos críticos

1_4_4. Se controlan las conexiones de red entre redes de confianza y no de confianza

096. Establecer los privilegios requeridos por el usuario

176. Restringir objetos del sistema

1_4_5. No divulgue las direcciones IP internas ni la información de enrutamiento

077. Evite divulgar información técnica

261. Evite exponer información confidencial

1_5_1. Implemente controles de seguridad en cualquier dispositivo informático

273. Definir una suite de seguridad fija

2_2_2. Los componentes del sistema se configuran y gestionan de forma segura

034. Administrar cuentas de usuario

142. Cambiar las credenciales predeterminadas del sistema

144. Eliminar cuentas inactivas periódicamente

2_2_4. Eliminar o deshabilitar todas las funciones innecesarias

154. Elimina las puertas traseras

266. Deshabilite las funcionalidades inseguras

2_2_5. Los componentes del sistema se configuran y gestionan de forma segura

330. Verificar la integridad de los subrecursos

2_2_6. Configure parámetros seguros del sistema para evitar el uso indebido

062. Definir configuraciones estándar

2_2_7. Los componentes del sistema se configuran y gestionan de forma segura

033. Restringir el acceso administrativo

185. Cifrar información confidencial

2_3_1. Los entornos inalámbricos se configuran y gestionan de forma segura

251. Cambiar la IP del punto de acceso

253. Restringir el acceso a la red

254. Cambiar el nombre del SSID

2_3_2. Los entornos inalámbricos se configuran y gestionan de forma segura

252. Configurar el cifrado de claves

3_2_1. Conserve los datos de la cuenta solo cuando sea necesario y elimínelos cuando ya no sean necesarios

183. Elimine los datos confidenciales de forma segura

360. Eliminar la información confidencial innecesaria

3_3_1. Los datos de autenticación confidenciales (SAD) no se almacenan después de la autorización

314. Proporcionar confirmación de procesamiento

315. Proporcionar información sobre los datos procesados

3_3_2. Los datos de autenticación confidenciales (SAD) se cifran mediante criptografía segura

185. Cifrar información confidencial

3_3_3. Los datos de autenticación confidenciales (SAD) no se almacenan después de la autorización

185. Cifrar información confidencial

360. Eliminar la información confidencial innecesaria

3_4_1. Los datos se enmascaran cuando se muestran

300. Enmascarar datos confidenciales

3_4_2. Utilice tecnologías seguras de acceso remoto

181. Transmitir datos utilizando protocolos seguros

338. Implementar el secreto perfecto hacia adelante

3_5_1. El número de cuenta principal (PAN) está protegido dondequiera que se almacene

127. Almacenar contraseñas con hash

150. Establecer el tamaño mínimo para las funciones hash

3_6_1. Proteja las claves criptográficas utilizadas para proteger los datos almacenados de la cuenta

145. Proteger las claves criptográficas del sistema

3_6_1_1. Proteja las claves criptográficas utilizadas para proteger los datos almacenados de la cuenta

351. Asigne claves únicas a cada dispositivo

361. Reemplazar claves criptográficas

3_6_1_2. Proteja las claves criptográficas utilizadas para proteger los datos almacenados de la cuenta

151. Claves separadas para el cifrado y las firmas

3_7_1. Generación de claves criptográficas seguras

224. Utilizar mecanismos criptográficos seguros

3_7_2. Distribución segura de claves criptográficas

145. Proteger las claves criptográficas del sistema

3_7_3. Almacenamiento seguro de claves criptográficas

145. Proteger las claves criptográficas del sistema

146. Eliminar las claves criptográficas de la RAM

3_7_7. Prevención de la sustitución no autorizada de claves criptográficas

095. Definir usuarios con privilegios

145. Proteger las claves criptográficas del sistema

176. Restringir objetos del sistema

3_7_9. Transmisión y almacenamiento seguros de claves criptográficas

338. Implementar el secreto perfecto hacia adelante

4_2_1. Criptografía fuerte durante la transmisión

181. Transmitir datos utilizando protocolos seguros

338. Implementar el secreto perfecto hacia adelante

4_2_2. Criptografía sólida para proteger los datos

224. Utilizar mecanismos criptográficos seguros

5_2_1. Implementación de una solución antimalware en los componentes del sistema

273. Definir una suite de seguridad fija

5_3_2. Los mecanismos y procesos antimalware están activos y supervisados

266. Deshabilite las funcionalidades inseguras

5_3_4. Habilitación de registros de auditoría para la solución antimalware

075. Registrar eventos excepcionales en registros

6_2_4. Técnicas de ingeniería de software para prevenir o mitigar ataques de software comunes

029. Cookies con atributos de seguridad

169. Usar consultas parametrizadas

173. Deseche las entradas inseguras

174. Operaciones sin pauta distinguible

6_3_3. Se identifican y abordan las vulnerabilidades de seguridad

266. Deshabilite las funcionalidades inseguras

353. Programar actualizaciones de firmware

6_4_1. Las aplicaciones web públicas están protegidas contra ataques

029. Cookies con atributos de seguridad175. Proteger las páginas del secuestro de clics

343. Respete el encabezado Do Not Track

6_4_3. Las aplicaciones web públicas están protegidas contra ataques

330. Verificar la integridad de los subrecursos

6_5_4. Los cambios en todos los componentes del sistema se gestionan de forma segura

095. Definir usuarios con privilegios

6_5_5. Los cambios en todos los componentes del sistema se gestionan de forma segura

156. Código fuente sin información sensible

180. Usar datos simulados

261. Evite exponer información confidencial

6_5_6. Los cambios en todos los componentes del sistema se gestionan de forma segura

171. Eliminar el código comentado

360. Eliminar la información confidencial innecesaria

7_2_2. El acceso a los componentes y datos del sistema está correctamente definido y asignado

096. Establecer los privilegios requeridos por el usuario

7_2_3. Los privilegios requeridos son aprobados por personal autorizado

035. Gestionar modificaciones de privilegios

7_2_5. El acceso a los componentes y datos del sistema se define y asigna

176. Restringir objetos del sistema

186. Utilizar el principio del mínimo privilegio

7_2_6. El acceso a los componentes y datos del sistema se define y asigna

229. Solicitar credenciales de acceso

7_3_1. El acceso a los componentes y datos del sistema se gestiona a través de un sistema de control de acceso

229. Solicitar credenciales de acceso

7_3_2. El acceso a los componentes y datos del sistema se gestiona a través de un sistema de control de acceso

096. Establecer los privilegios requeridos por el usuario

229. Solicitar credenciales de acceso

7_3_3. El sistema de control de acceso está configurado para denegar de forma predeterminada

341. Utilizar el principio de denegación por defecto

8_2_1. Asigne un ID único antes de acceder a los componentes del sistema

143. Credenciales de acceso únicas

8_2_3. La identificación de usuarios y administradores se gestiona estrictamente

176. Restringir objetos del sistema

8_2_4. La identificación de usuarios y administradores se gestiona estrictamente

034. Administrar cuentas de usuario

095. Definir usuarios con privilegios

8_2_5. El acceso de los usuarios cancelados se revoca inmediatamente

023. Finalizar sesiones de usuario inactivas

8_2_6. Las cuentas de usuario inactivas se eliminan dentro de los 90 días posteriores a la inactividad

144. Eliminar cuentas inactivas periódicamente

8_2_8. La identificación de usuarios y administradores se gestiona estrictamente

141. Forzar la reautenticación

8_3_1. Se establece una autenticación sólida para usuarios y administradores

229. Solicitar credenciales de acceso

8_3_2. Se establece una autenticación sólida para usuarios y administradores

338. Implementar el secreto perfecto hacia adelante

8_3_3. Se establece una autenticación sólida para usuarios y administradores

264. Solicitar autenticación

8_3_5. Contraseña inicial o de restablecimiento o frase de contraseña utilizada por el usuario autorizado

140. Definir la vida útil de OTP

347. Invalidar OTP anteriores

8_3_6. Contraseñas o frases de contraseña con un nivel mínimo de complejidad

132. Frases de contraseña con al menos 4 palabras

133. Contraseñas con al menos 20 caracteres

139. Establecer la longitud mínima de OTP

8_3_7. Una contraseña utilizada anteriormente no se puede utilizar para obtener acceso a una cuenta

129. Validar contraseñas anteriores

8_3_9. Una contraseña o frase de contraseña no se puede usar indefinidamente

130. Limite la vida útil de la contraseña

8_3_11. Un factor de autenticación no puede ser utilizado por nadie que no sea el usuario asignado

362. Asignar mecanismos de MFA a una sola cuenta

8_4_1. La autenticación multifactor (MFA) se implementa para proteger el acceso

328. Solicitar MFA para sistemas críticos

8_4_2. La autenticación multifactor (MFA) se implementa para proteger el acceso

328. Solicitar MFA para sistemas críticos

8_4_3. La autenticación multifactor (MFA) se implementa para proteger el acceso

328. Solicitar MFA para sistemas críticos

8_5_1. Los sistemas de autenticación multifactor (MFA) están configurados para evitar el uso indebido

319. Haga que las opciones de autenticación sean igualmente seguras

8_6_3. El uso de la aplicación y los factores de autenticación asociados se gestiona estrictamente

130. Limite la vida útil de la contraseña

9_2_2. Los controles de acceso físico gestionan la entrada en los sistemas que contienen datos

255. Permitir el acceso solo a los puertos necesarios

9_2_3. Los controles de acceso físico gestionan la entrada en los sistemas que contienen datos

249. Localizar puntos de acceso

253. Restringir el acceso a la red

9_4_1. Los medios con datos del titular de la tarjeta se almacenan y se accede a ellos de forma segura

231. Implementar un componente de verificación biométrica

9_4_3. Los medios están asegurados y rastreados cuando se transportan

147. Utilizar mecanismos preexistentes

181. Transmitir datos utilizando protocolos seguros

9_4_7. Los medios están asegurados y rastreados cuando se transportan

183. Elimine los datos confidenciales de forma segura

10_2_1. Los registros de auditoría están habilitados y activos para todos los componentes del sistema

075. Registrar eventos excepcionales en registros

10_2_1_3. Los registros de auditoría están habilitados y activos para todos los componentes del sistema

085. Permitir consultas de historial de sesión

10_2_1_4. Los registros de auditoría están habilitados y activos para todos los componentes del sistema

075. Registrar eventos excepcionales en registros

10_3_2. Los registros de auditoría están protegidos contra la destrucción y las modificaciones no autorizadas

080. Evitar la modificación del registro

10_6_1. Los relojes del sistema y la hora están sincronizados

363. Sincronizar los relojes del sistema

10_7_2. Las fallas de los sistemas críticos de control de seguridad se detectan y se responden con prontitud

266. Deshabilite las funcionalidades inseguras

11_2_1. Los puntos de acceso inalámbrico se identifican y supervisan

249. Localizar puntos de acceso

12_9_1. Los proveedores de servicios externos dan soporte a sus clientes

315. Proporcionar información sobre los datos procesados