Guía de ciberataques

Ataques a las conexiones

Redes falsas: La creación de redes wifi falsas es una práctica muy utilizada por los

ciberdelincuentes. Consiste en la creación de una red wifi gemela a otra

legítima y segura, con un nombre igual o muy similar a la original, que

crean utilizando software y hardware. Luego, la configuran con los mismos

parámetros que la original, esperando que nos conecte a esta.

Spoofing o suplantación: Consiste en el empleo de técnicas de hacking de

forma maliciosa para suplantar nuestra identidad,

la de una web o una entidad. Se basa en tres partes. IP Spoofing:El ciberdelincuente consigue falsear su dirección IP

y hacerla pasar por una dirección distinta.

Ataques por malware

Virus: Los virus se encuentran dentro de la categoría

de malware y están diseñados para copiarse a

sí mismos y propagarse a tantos dispositivos

como les sea posible. Solución: a mejor protección es mantener activas y actualizadas las

herramientas de protección, como el antivirus.

Adware o anuncios maliciosos: Se trata de un software malicioso

diseñado para mostrarnos anuncios no

deseados de forma masiva. Solución: Como protección, es fundamental evitar la descarga de aplicaciones

de sitios no oficiales o el software pirata.

Spyware: Este malware se instala en nuestros equipos y

comienza a recopilar información, supervisando

toda su actividad para luego compartirlo con un

usuario remoto. También es capaz de descargar

otros malware e instalarlos en el equipo. Solución: es recomendable

ignorar los anuncios y ventanas emergentes que aparezcan durante la

navegación, y no hacer clic en archivos o enlaces que provengan de un

sitio poco fiable.

Troyanos: Los troyanos suelen camuflarse como un

software legítimo para infectar nuestro equipo,

o a través de ataques de ingeniería social. Solución: mantener el equipo actualizado y las

medidas de protección activadas (antivirus).

Gusano: Se trata de un tipo de malware que, una vez

ejecutado en un sistema, puede modificar el código

o las características de este. Generalmente, pasan

inadvertidos hasta que su proceso de reproducción

se hace evidente, produciendo consecuencias en el

rendimiento de nuestro equipo. Solución: Se basan en mantener activos y actualizados los programas de

protección, como el antivirus y el firewall, así como mantener nuestro

sistema actualizado para evitar vulnerabilidades.

Rootkit: Un Rootkit es un conjunto de herramientas utilizadas

por los ciberdelincuentes para acceder de forma

ilícita a un sistema. Una vez dentro, se utilizarán para

mantener al atacante con acceso al sistema y poder

llevar a cabo otro tipo de ciberataques. Solución: mantener activos y actualizados los programas

de protección, como el antivirus y el firewall, así como mantener

nuestro sistema actualizado para evitar vulnerabilidades.

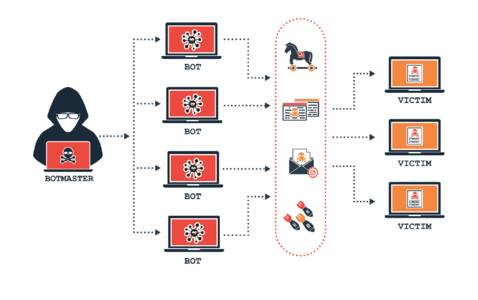

Botnets o redes zombi: Así se conoce a la red compuesta por diversos

dispositivos infectados y controlados de forma

remota por uno o varios ciberdelincuentes. Solución: mantener activos y actualizados los programas

de protección, como el antivirus y el firewall, así como mantener

nuestro sistema actualizado para evitar vulnerabilidades.

Rogueware o o el falso antivirus: Así se conoce a la red compuesta por diversos

dispositivos infectados y controlados de forma

remota por uno o varios ciberdelincuentes. Solución: mantener activos y actualizados los programas

de protección, como el antivirus y el firewall, así como mantener

nuestro sistema actualizado para evitar vulnerabilidades.

Criptojacking: El Criptojacking es una práctica por medio de la cual, los ciberdelincuentes utilizan

nuestros dispositivos sin nuestro consentimiento para llevar a cabo “extracciones”

de criptomonedas. Solución: La primera medida de protección es la instalación y actualización de

un antivirus, así como llevar a cabo inspecciones regulares en busca de

malware.

Apps maliciosas: Las Apps maliciosas se hacen pasar por aplicaciones legítimas o

tratan de emular a otras aplicaciones de éxito. Una vez instaladas

en el dispositivo, nos pedirán una serie de permisos abusivos o,

por el contrario, harán un uso fraudulento de dichos permisos. Solución: omo protección, lo primero si se sospecha de la instalación de

una App maliciosa es desinstalarla del dispositivo.

Ataques a contraseñas

Fuerza bruta: consiste en adivinar nuestra contraseña por ensayo y error, esto se basa en que los atacantes con nuestros datos personales y con combinaciones de palabras al azar puedan adivinar nuestras contraseñas, y para evitarlo, hay que usar contraseñas con muchos caracteres.

Ataque por diccionario: los atacantes en vez de utilizar el azar, utilizan un software, que de forma automática averigua nuestras contraseñas, y para evitarlo, hay que usar contraseñas con muchos caracteres.

Ataques por ingeníeria social

Phising, Vishing, Smishing: se trata de tres ataques muy similares entre sí, normalmente el atacante se hace pasar por una identidad legítima, y se soluciona, detectando errores gramaticales, comprobar el remitente del mensaje...

Shoulder surfing .Es una técnica mediante la que el ciberdelincuente

consigue información de nosotros, como usuarios concretos, mirando “por encima del hombro” desde

una posición cercana, mientras que utilizamos los

dispositivos sin darnos cuenta. Se soluciona teniendo unas contraseñas más difìciles y no dejando visión a terceros, también intentando no acceder a nuestras cuentas en sitios públicos.

Dumpster Diving: En ciberseguridad, se conoce como el proceso

de “buscar en nuestra basura” para obtener

información útil sobre nuestra persona o

nuestra empresa que luego pueda utilizarse

contra nosotros para otro tipo de ataques. Se soluciona: La única posibilidad es la de eliminación segura de información.

Spam:Consiste en el envío de grandes cantidades de

mensajes o envíos publicitarios a través de

Internet sin haber sido solicitados, es decir,

se trata de mensajes no deseados. La mayoría

tienen una finalidad comercial, aunque puede

haberlos que contengan algún tipo de malware. Solución: Una de las medidas para esto es la de nunca utilizar la cuenta principal del correo para registrarnos en ofertas de internet.

Fraudes online:La ingeniería social es utilizada frecuentemente para

llevar a cabo todo tipo de fraudes y estafas online con

las que engañarnos a los usuarios para que revelemos

nuestros datos personales, o con las que obtener un

beneficio económico a nuestra costa. Solución: Comprobar las diferentes críticas del vendedor y ver bien quién nos ofrece el producto.