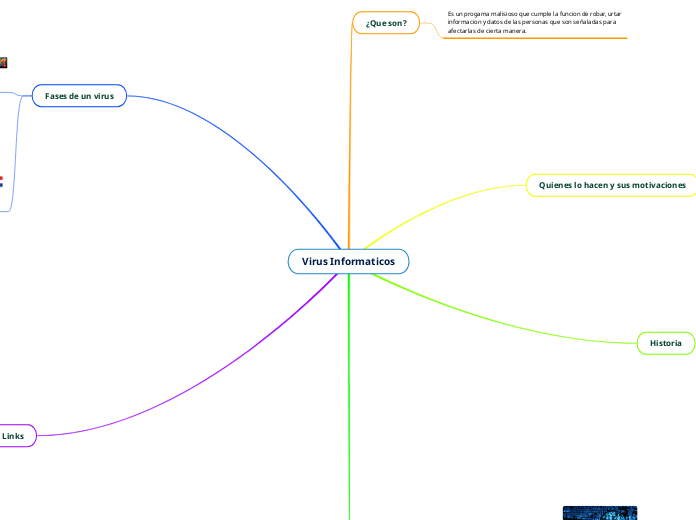

Virus Informaticos

¿Que son?

Es un progama malisioso que cumple la funcion de robar, urtar informacion y datos de las personas que son señaladas para afectarlas de cierta manera.

Quienes lo hacen y sus motivaciones

Son creados por organisaciones delictivas que lo que busacan es robar informacion para ya sea venderla, chantajear a la persona o robarle datos para urtar sus bienes, pero su prinsipal idea es robar dinero de la persona asi sea chantageandolas orobarle los datos de su cuenta para retirarle dinero o tambien por simple diversion.

Historia

En el año 1986 se origino el primer virus informatico este virus fue creado con el fin de hacer una prueba de seguridad para comprovar si era capas de replicarse y de sierta manera lo fue, asi fue como se enpesaron a crear un arma de poder masivo a tal puntyo de podre de parr el internet en un pais.

como funciona un virus

estos tienen distintas fases que son las que les permite propagarce en los diferentes equipos electronicos.

1. Fase durmiente:

Estos primero permanesen ocultos dentro del sistema esperando.

2. Fase de propagacion:

Despues aca el virus se empiesa a copiar para ir infectando diferentes archivos.

3. Fase de activacion:

En esta parte en donde el atacado oprime alguna tecla que lo que ase es activar el virus.

4. Fase de ejecucion:

Esta es la fase donde el virus epiesa a dañara poco a poco el cdispositivo.

Fases de un virus

Las fases de un ataque informaticos son 5 que son:

1. Reconosimiento:

Esta faseconsiste en la recompilacion de iinformacion en el entorno, con el fin de encontrar un objetivo potencial.

2. Escaneo e investidaion:

Una vez ya teniendo claro el objetivo el atacante enpiesa a escanear y examinar si tiene guecos de seguridad con el fin de sacar mas informacion.

3. Acceso:

Aca es donde el atacante empiesa a atacar todos las devilidades que encontro para infiltrase.

4. Manteniendo el acceso:

En esta etapa el atacante priorisa mantener la puerta por donde ataco abierta para entrar y salir cuando quiera y asi seguir robando la informacioncuanto mas quiera.

5. No dejar rastro:

En esta ultima fase el atacnte buscara no dejar ninguna informacion sobre que estubo en este dispositivo para que despues las autoridades no puedan rastrear al atacante.

Como ataca un virus informatico

Este al inicio que el equipo esta siendo controlado el viruz toma el control del sistema operativopara posterior que la infiltracion sea mas facil y despues dentro del disco duro se reproduce infectandolo.

Links

powton

canva

storyboard