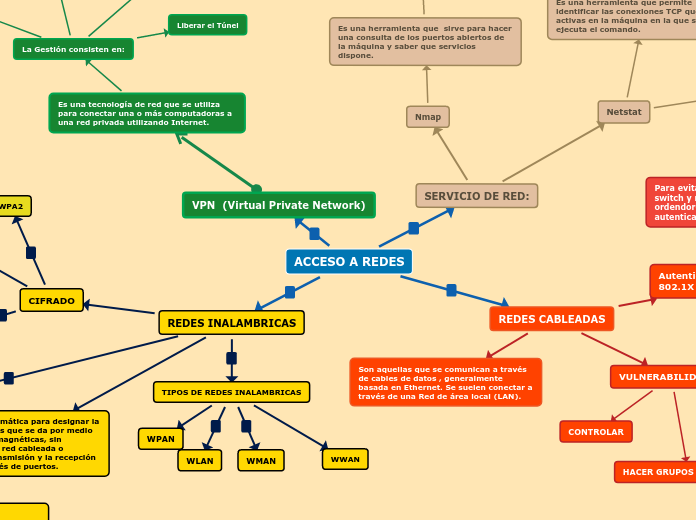

ACCESO A REDES

VPN (Virtual Private Network)

Es una tecnología de red que se utiliza para conectar una o más computadoras a una red privada utilizando Internet.

La Gestión consisten en:

Autentificar al Cliente VPN

Establecer un Túnel

Proteger el Túnel

Liberar el Túnel

REDES INALAMBRICAS

Se utiliza en informática para designar la conexión de nodos que se da por medio de ondas electromagnéticas, sin necesidad de una red cableada o alámbrica. La transmisión y la recepción se realizan a través de puertos.

ALGORITMOS MÁS SEGUROS:

TKIP (Protocolo de integridad de clave temporal)

Es un protocolo de encriptación provisional introducido con WPA para reemplazar el cifrado WEP, el cuál se veía muy afectado por la inseguridad en el momento, aunque TKIP es en realidad muy similar a WEP.

AES (Advanced Encryption Standard)

Es un protocolo de cifrado más seguro introducido con WPA2, que reemplazó el estándar WPA. AES no es una norma creada específicamente para redes Wi-Fi, es un estándar de cifrado usado globalmente

CIFRADO

WEP

Es un protocolo de seguridad de red utilizado con muy poca frecuencia, debido a su facilidad para ser vulnerado. Proporciona un cifrado a nivel 2, basado en el algoritmo de cifrado RC4 que utiliza claves de 64 bits o de 128 bits

WPA

Utiliza un vector de inicialización de 48 bits y una clave de cifrado de 128 bits. Lo más importante, es que WPA, utiliza lo que se llama el Protocolo de integridad de clave temporal (TKIP).

WPA2

Es simplemente la versión certificada del estándar de la IEEE de WPA con algunas actualizaciones como el uso de cifrado AES.

TIPOS DE REDES INALAMBRICAS

WPAN

WLAN

WMAN

WWAN

REDES CABLEADAS

Son aquellas que se comunican a través de cables de datos , generalmente basada en Ethernet. Se suelen conectar a través de una Red de área local (LAN).

Autenticación en el puerto. MAC y 802.1X

Para evitar que alguien acceda al switch y realize ataques contra los ordendores podemos establecer la autenticación en el puerto.

De esta manera solo podrá conectar aquel cuya MAC esté dentro de una lista definida en el propio switch, o el que sea autentificado mediante RADIUS en el estándar 802.1X.

DEFINICIÓN DE MAC y 802.1x

Es una norma del IEEE para el control de acceso a red basada en puertos. Es parte del grupo de protocolos IEEE 802 (IEEE 802.1).

Permite la autenticación de dispositivos conectados a un puerto LAN, estableciendo una conexión punto a punto o previniendo el acceso por ese puerto si la autenticación falla.

VULNERABILIDADES

PROTEGER EL SWITCH FÍSICAMENTE

PROTEGER EL SWITCH LÓGICAMENTE

CONTROLAR

HACER GRUPOS DE PUERTOS

SERVICIO DE RED:

Nmap

Es una herramienta que sirve para hacer una consulta de los puertos abiertos de la máquina y saber que servicios dispone.

Está disponible para sistemas Linux y Windows.

Para cada puerto, la herramienta ofrece cuatro posibles estados:

CLOSED (cerrado)

No hay ningún servidor escuchando.

OPEN (abierto)

La máquina acepta paquetes dirigidos a ese puerto, donde algún servidor está escuchando y los procesará adecuadamente.

FILTERED

Nmap no puede decir si ese puerto está abierto o cerrado porque alguien está bloqueando el intento de conexión (router, firewall).

UNFILTERED

El puerto no está bloqueado, pero no se puede concluir si está abierto o cerrado.

Netstat

Es una herramienta que permite identificar las conexiones TCP que están activas en la máquina en la que se ejecuta el comando.

Esta herramienta crea una lista con todos los puertos TCP y UDP que están abiertos en el ordenador.