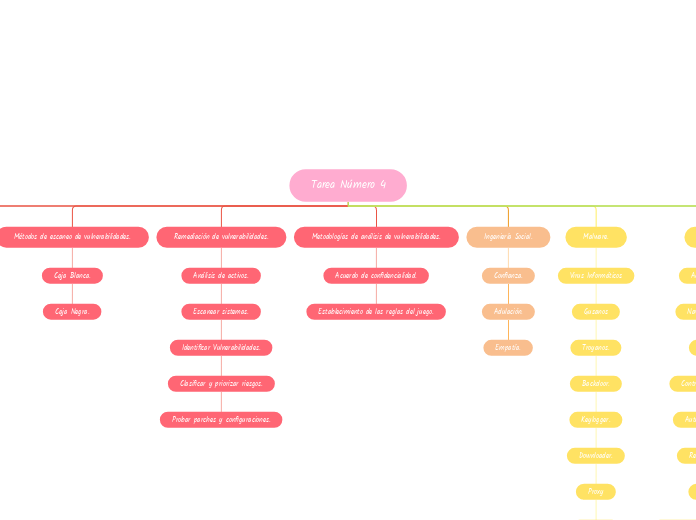

Tarea Número 4

Vulnerabilidades.

Vulnerabilidades lógicas.

Vulnerabilidades de configuración en el sistema operativo.

Vulnerabilidades de actualización.

Vulnerabilidades de desarrollo.

Vulnerabilidades Físicas.

Detección de vulnerabilidades.

Escáner de vulnerabilidades.

Análisis Manuales.

Consultando información

Métodos de escaneo de vulnerabilidades.

Caja Blanca.

Caja Negra.

Remediación de vulnerabilidades.

Análisis de activos.

Escanear sistemas.

Identificar Vulnerabilidades.

Clasificar y priorizar riesgos.

Probar parches y configuraciones.

Metodologías de análisis de vulnerabilidades.

Acuerdo de confidencialidad.

Establecimiento de las reglas del juego.

Ingeniería Social.

Confianza.

Adulación.

Empatía.

Malware.

Virus Informáticos

Gusanos

Troyanos.

Backdoor.

Keylogger.

Downloader.

Proxy

Spyware

Hijackers.

Jokes.

Hoax.

Ransomware.

Rogueware.

Scareware.

Bomba lógica.

Rookit.

Evitar el malware.

Actualización de software.

Navegador privado y seguro.

Antivirus Confiable.

Contraseñas largas y complejas.

Autenticación en varios pasos.

Reforzamiento de defensas.

Uso de cortafuegos.

Cambio de configuraciones predeterminadas.

Precaución con archivos y programas desconocidos.

Copias de seguridad.

Cautela con sitios web y datos personales.

Uso de administrador de contraseñas.

Ciberacoso.

Hostigamiento.

Acoso Sexual.

Troleo.

Outing/ Doxing.

Fraping.

Dissing.

Catfishing.

Swatting.

Exclusión.

Evitar el ciberacoso.

Bloquear cuentas nocivas o de odio.

Mantener nuestras cuentas privadas.

No enviar fotos ni videos.

Denunciar el acoso.

Proteger las contraseñas.