GESTIÓN DEL RIESGO TI

Utiliza

Herramientas para la administracion de riesgos

Catálogo de elementos Magerit

Mas Homogeneo

Taxonomía ordenada

Catálogo de buenas prácticas de seguridad de OCTAVE

Medir las prácticas actuales de seguridad de la organización.

desarrollo de estrategias de mejora de la seguridad

planes de mitigación del riesgo.

Herramientas informáticas para la administración de riesgos

SAP GRC

Oracle GRC

RSA Archer eGRC –administración del gobierno, riesgo y cumplimiento

Modelos de administracion de riesgos

Monitoreo y gestion del riesgo

OCTAVE

SP800-30

Magerit

SP800-39

AS/NZS 4360

MEHARI-2010

COBIT y VAL IT

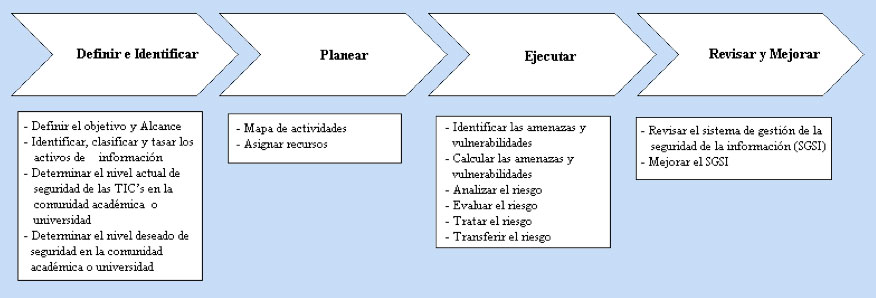

Analizar los riesgos

Evaluar los Riesgos

Identificar los riesgos

Establecer el contexto

Tratar los riesgos

Debe

Administrar Riesgo

El empleo de la tecnología es una de las decisiones más comunes en la elección de estrategias, por lo que se ha incrementado la dependencia al uso de información electrónica dentro de las organizaciones. Lo anterior, ha permitido que la tecnología deje de ser un miembro pasivo y se convierta en un elemento importante para la operación de los negocios.

Crear Practicas y estrategias

Para Peltier (2005)

La evaluación de riesgos

La mitigación de riesgos

La valoración de vulnerabilidades

La evaluación de controles.

Kouns y Minoli (2010)

Identificar los activos críticos del negocio y asignarles valor

Identificar los riesgos

Evaluar y priorizar el impacto de los riesgos

Determinar las estrategias de mitigación

Producir reportes y métricas de riesgos.

Para Vellani (2007)

Evaluación del riesgo

Mitigación del riesgo

Evaluación y refinamiento

Para Gibson (2011)

Evaluación del riesgo

Identificación del riesgo

Selección de controles

Implementación y prueba de controles

Evaluación de controles.

Crear Metodologias

CMMi Nivel 5

ISO27001

CMMi for Services

Prevenir Riesgo en proyectos

Proceso de identificación de activos críticos

Proceso de análisis y evaluación de riesgos

Proceso para la determinación de estrategias de tratamiento

Proceso para la implementación de controles

Proceso para la documentación y refinamiento

Roles del ciclo de administración de riesgos por proceso